De graves failles dans la façon dont la plupart des réseaux wifi contemporains sont sécurisés ont été révélées par deux chercheurs en sécurité.

Découverte par Mathy Vanhoef et Frank Piessens de l’Université Catholique de Louvain, la vulnérabilité affecte le protocole « Wifi Protected Access 2 » : WPA2.

WPA2 sécurise la connexion entre un ordinateur ou un téléphone portable et un point d’accès wifi pendant notre navigation.

Cette sécurité peut être piratée : il est possible pour quelqu’un de lire ce qui est transmis sur le réseau, lui permettant d’intercepter des mots de passe ou des détails de carte de crédit, mais aussi d’injecter du code malveillant lorsque les utilisateurs visitent des sites Web.

KRACK

Surnommée Key Reinstallation AttaCK (KRACK), la découverte de Vanhoef a les implications les plus graves pour les appareils utilisant le système d’exploitation Android, en particulier les versions 6.0 et supérieures, et les systèmes qui utilisent Linux.

Mais ne paniquez pas tout de suite : même si presque tous les appareils qui utilisent le wifi sont vulnérables, KRACK ne peut être déployé que dans certaines circonstances. Et il y a quelques étapes simples que vous pouvez réaliser pour aider à garder votre trafic Internet sûr.

Comprendre ce qu’est le WPA2

La plupart des réseaux sans fil sécurisés utilisent le protocole de sécurité WPA2. Il permet aux utilisateurs de se connecter à un réseau et de sécuriser leurs communications.

Le processus de cryptage utilise un ensemble de clés secrètes qui sont convenues entre le dispositif de connexion et le point d’accès sans fil. Ces touches sont utilisées pour brouiller les messages sur le réseau et offrir une protection contre une personne assise dans un cybercafé, par exemple, qui tenterait d’écouter les messages entre les ordinateurs portables et le routeur sans fil.

WPA2 a été créé pour remédier aux faiblesses des protocoles précédents utilisés pour sécuriser les réseaux sans fil, tels que le Wired Equivalency Privacy (WEP) et la première version de WPA.

Jusqu’ à présent, il était sans doute le plus sûr.

Comment fonctionne KRACK ?

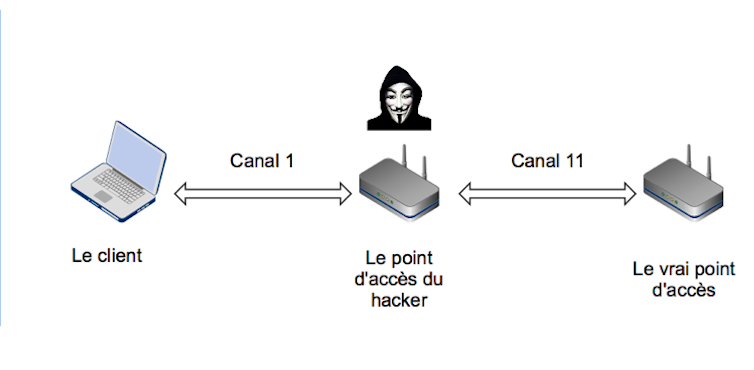

L’attaque KRACK nécessite que l’attaquant soit physiquement assez proche d’un réseau wifi pour effectuer une attaque « homme du milieu ».

La plupart des réseaux wifi utilisent une poignée de main à 4. Il s’agit d’une série de messages entre le client et le point d’accès utilisé pour s’assurer que les deux parties ont les bons éléments d’identification.

Dans ce scénario, l’attaquant peut demander que le troisième message soit renvoyé, ce qui entraîne la réutilisation d’une clé existante. Ces touches sont utilisées pour brouiller le contenu des messages afin d’éviter qu’il ne soit lu, mais aussi pour vérifier si les messages ont été modifiés de quelque manière que ce soit. En forçant la réutilisation des clés usagées, ces protections sont efficacement supprimées.

Comme la clé réutilisée est mise à zéro dans les appareils Android 6.0, cela signifie que les clés sont connues (elles sont zéro), et les messages peuvent être facilement décryptés. Sur d’autres plates-formes, et selon les circonstances, seuls quelques messages peuvent être exposés.

Qu’est-ce que cela signifie pour vous ?

Les vendeurs d’appareils touchés semblent être au courant de la vulnérabilité depuis juillet ou août. Comme l’attaque vise des clients wifi, les appareils tels que les téléphones mobiles et les ordinateurs portables sont les plus à risque.

- Assurez-vous de mettre à jour vos appareils. Apple et Google ont annoncé aux médias qu’ils auront corrigé le problème d’ici quelques semaines. Microsoft a déjà publié un correctif, et d’autres sociétés ont déjà corrigé la vulnérabilité ou l’auront corrigé sous peu. Le message clé est que vous devez immédiatement appliquer toutes les mises à jour qui sortent pour les téléphones, ordinateurs portables ou autres appareils. C’est particulièrement vrai pour les téléphones Android.

- Utiliser des sites avec HTTPS. Jusqu’à ce que des correctifs soient disponibles, il est bon de se rappeler que les réseaux wifi, même lorsqu’ils sont sécurisés, ne protègent les communications que jusqu’au point d’accès sans fil. Pour une protection de bout en bout avec les sites Web, nous comptons sur HTTPS pour assurer la sécurité des communications.

- Assurez-vous de le rechercher dans l’URL des sites que vous visitez. Normalement, cela protégerait les utilisateurs même sur un réseau compromis, bien qu’il soit possible de contourner HTTPS si le site Web n’est pas configuré de manière sécurisée.

- Utiliser des services cryptés. D’autres communications, comme celles qui servent à envoyer et à recevoir des courriels, devraient également être cryptées. Bien que ce ne soit pas toujours le cas. Les services comme Gmail sont cryptés par défaut. D’autres applications qui utilisent leur propre cryptage de bout en bout comme Facebook Messenger, WhatsApp et FaceTime seraient également sécurisées.

- Obtenir un VPN. Une façon d’assurer une communication sécurisée tout en utilisant n’importe quelle forme de réseau wifi est d’utiliser une connexion de réseau privé virtuel (VPN). Les VPN fournissent leur propre cryptage, qui protège toutes les communications envoyées sur le réseau wifi et fournirait toujours cette protection, même dans le cas d’une personne utilisant le WPA2 KRACK.

Nous ne sommes pas tous condamnés

Bien qu’il s’agisse d’une brèche grave, elle n’est pas une simple brèche technique et nécessite que l’attaquant soit à proximité du réseau wifi. L’attaquant doit également compter sur l’appareil attaqué pour se rendre sur des sites non protégés, non-HTTPS et ne pas utiliser de VPN.

David Glance, Director of UWA Centre for Software Practice, University of Western Australia

La version originale de cet article a été publiée sur The Conversation.

Comment pouvez-vous nous aider à vous tenir informés ?

Epoch Times est un média libre et indépendant, ne recevant aucune aide publique et n’appartenant à aucun parti politique ou groupe financier. Depuis notre création, nous faisons face à des attaques déloyales pour faire taire nos informations portant notamment sur les questions de droits de l'homme en Chine. C'est pourquoi, nous comptons sur votre soutien pour défendre notre journalisme indépendant et pour continuer, grâce à vous, à faire connaître la vérité.