Depuis l’arrivée au pouvoir du chef du Parti communiste chinois Xi Jinping, en 2012, la Chine a multiplié ses cyberattaques contre les États-Unis.

De l’espionnage au vol de propriété intellectuelle en passant par le sabotage, voici un aperçu des 20 plus grandes cyberattaques du régime communiste chinois contre les États-Unis au cours des dix dernières années.

Août 2014 — Piratage de Community Health Systems

Un groupe de pirates informatiques chinois soutenu par l’État (nommé « APT18 ») a lancé une attaque de logiciels malveillants avancés contre le Community Health Systems, l’un des plus grands systèmes de gestion des services de soins de santé hospitaliers des États-Unis, basé au Tennessee.

Le groupe a réussi à exfiltrer les informations personnelles sensibles de plus de 4,5 millions de patients, notamment leur numéro de sécurité sociale, leur numéro de téléphone, leur adresse, leur nom et leur date de naissance.

Novembre 2014 — Piratage de la NOAA et du service postal américain

Des pirates informatiques soutenus par l’État chinois ont lancé des logiciels malveillants et des attaques par déni de service distribué (Distributed Denial of Service, DDoS), visant à rendre des serveurs inaccessibles, contre plusieurs entités gouvernementales, notamment le service postal américain (United States Postal Service, USPS), l’administration nationale océanique et atmosphérique (NOAA) et l’office de gestion du personnel (Office of Personnel Management).

Les informations personnelles de plus de 800.000 employés de l’USPS, ainsi que celles de clients ayant appelé le service clientèle, ont été exfiltrées. Les responsables de la NOAA ont indiqué qu’ils avaient été en mesure de rétablir immédiatement le service sur quatre sites web touchés, mais qu’ils n’avaient pas signalé l’incident pendant des mois, ce qui constituait une violation de la norme de procédure américaine.

Juin 2015 — Piratage de l’Office of Personnel Management

La principale agence de recrutement du gouvernement fédéral a été piratée par des hackeurs soutenus par l’État chinois. Plus d’un million d’informations personnelles d’utilisateurs, dont leurs noms, adresses et numéros de sécurité sociale, ont été volées.

Parmi les personnes touchées figuraient des employés et des prestataires fédéraux, anciens et actuels, ainsi que des candidats à des emplois fédéraux et des personnes figurant sur des formulaires de vérification des antécédents.

Cette attaque, la troisième et la plus importante de ce type en l’espace de quelques semaines, semblait avoir ciblé spécifiquement les données et les applications liées aux habilitations de sécurité américaines. Ainsi, les données volées comprenaient également les antécédents financiers et les informations familiales des personnes qui faisaient à l’époque l’objet d’une vérification des antécédents au niveau fédéral.

Janvier 2016 — Piratage de Dupont Chemical

Le groupe Pangang, un fabricant d’acier appartenant à l’État chinois, a été accusé par le gouvernement américain d’avoir volé des secrets commerciaux à DuPont, une grande entreprise de produits chimiques. Le groupe avait obtenu l’accès à des informations sur les ordinateurs de l’entreprise américaine.

Pangang a travaillé avec des pirates informatiques non identifiés pour acheter des secrets commerciaux à un employé de longue date de DuPont, qui a volé la méthode de fabrication du dioxyde de titane, un pigment blanc utilisé dans de nombreuses applications, notamment les semi-conducteurs et les cellules de panneaux solaires.

Avril 2017 — Campagne de harponnage contre la FAA et la NASA

Song Wu, un employé de l’entreprise d’État chinoise AVIC, spécialisée dans l’aérospatiale et la défense, aurait lancé une campagne de harponnage (ou hameçonnage ciblé) de plusieurs années contre des cibles à la Federal Aviation Administration (FAA, agence fédérale chargée des réglementations et contrôles de l’aviation civile, ndlr), de la National Aeronautics and Space Administration (NASA), de l’armée de l’air, de la marine de guerre et de l’armée de terre américaine.

Song Wu a ensuite été inculpé en 2024 pour avoir créé des comptes de courrier électronique usurpant l’identité de chercheurs et d’ingénieurs basés aux États-Unis afin d’obtenir des logiciels à usage restreint utilisés pour l’ingénierie aérospatiale et la dynamique des fluides computationnelle.

Le gouvernement américain a affirmé que les logiciels obtenus pouvaient être utilisés pour développer des missiles tactiques avancés et des conceptions aérodynamiques pour d’autres armes.

Mai 2017 — Piratage d’Equifax

Des pirates militaires chinois se sont introduits dans le système informatique de l’agence d’évaluation de crédit Equifax lors du plus grand vol d’informations personnelles connu.

Plus de 145 millions de données personnelles sensibles d’Américains, dont des numéros de sécurité sociale et de permis de conduire, ont été volées. Les pirates ont également obtenu environ 200.000 numéros de cartes de crédit américaines.

Les pirates ont fait transiter le trafic par environ 34 serveurs situés dans près de 20 pays afin de dissimuler leur véritable localisation.

Les États-Unis ont ensuite inculpé quatre membres de l’armée chinoise pour ce piratage en 2020. Comme dans la plupart des cas, les pirates demeurent en Chine et n’ont jamais été arrêtés.

Janvier 2018 — Personnel de la marine, piratages technologiques

Des pirates informatiques soutenus par l’État chinois auraient compromis les ordinateurs d’une entreprise prestataire de la marine américaine et volé une grande quantité de données très sensibles sur la guerre sous-marine, y compris des plans américains pour un missile anti-navire supersonique connu sous le nom de « Sea Dragon » destiné à être utilisé sur des sous-marins, avait rapporté le Washington Post.

Les documents piratés comprenaient également des données sur les signaux et les capteurs, des informations sur les systèmes cryptographiques des sous-marins et des documents sur la guerre électronique provenant de la principale unité de développement des sous-marins de la marine.

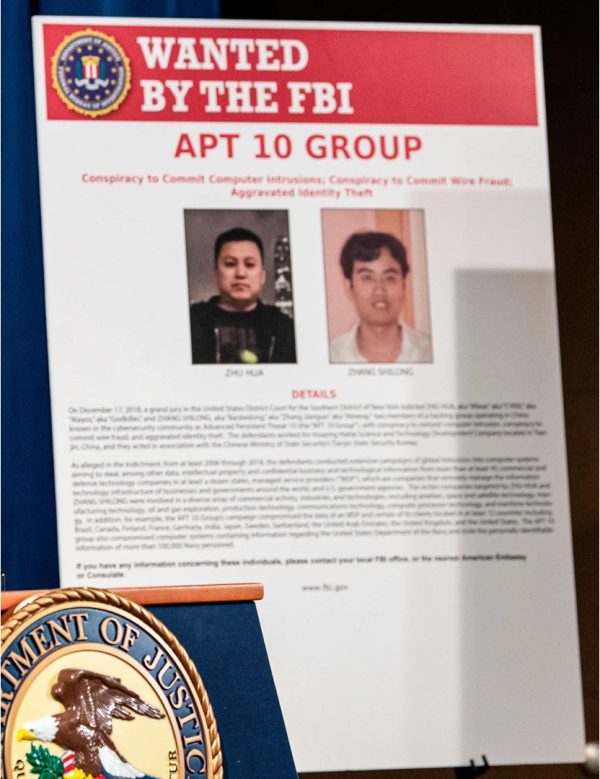

Juin 2019 — Campagne de harponnage utilitaire d’APT10

« APT10 », un groupe de pirates dirigé par le ministère chinois de la Sécurité d’État, a lancé une vaste campagne de harponnage (également appelé hameçonnage ciblé) et de piratage visant les entreprises américaines de l’aérospatiale, de l’ingénierie et des télécommunications.

En utilisant des mots de passe volés et des logiciels malveillants, les pirates ont pu dérober des dossiers concernant 130.000 membres du personnel de la marine.

Huntington Ingalls Industries, le plus grand constructeur de navires militaires et de sous-marins à propulsion nucléaire des États-Unis, avait reconnu avoir été la cible de l’attaque et que des systèmes informatiques appartenant à l’une de ses filiales avaient été découverts connectés à un serveur étranger contrôlé par APT10.

Août 2019 — Les piratages d’APT41 révélés

Le groupe de pirates informatiques « APT41 », basé en Chine, a pénétré et espionné des fournisseurs mondiaux de technologies, de services de communications et de soins de santé pour le compte du ministère chinois de la Sécurité d’État.

Le groupe a déployé des rootkits (type de malware infectant les couches inférieures du système pour obtenir et pérenniser un accès à l’ordinateur, ndlr), s’octroyant un contrôle difficile à détecter sur les ordinateurs, en compromettant des millions de copies de l’utilitaire (de nettoyage et de maintenance, ndlr) appelé CCleaner. APT41 a également détourné une mise à jour logicielle diffusée par Asus pour atteindre 1 million d’ordinateurs, ciblant ainsi un petit sous-ensemble de ces utilisateurs.

Mai 2020 — Espionnage de Moderna lors de la fabrication du vaccin contre le Covid-19

Des pirates informatiques liés au régime chinois ont pris pour cible la société de biotechnologie Moderna alors qu’elle menait des recherches en vue de mettre au point un vaccin contre le Covid-19.

Il s’agissait de mener des opérations de reconnaissance afin de voler des recherches exclusives nécessaires à la mise au point d’un vaccin contre cette infection, dont la création a été financée par le gouvernement américain à hauteur de près d’un demi-milliard de dollars.

Selon un acte d’accusation américain, les pirates basés en Chine ont sondé des sites web publics à la recherche de vulnérabilités et ont scanné les comptes du personnel clé après avoir obtenu l’accès à un réseau utilisé par Moderna.

Février 2021 — L’accès des Chinois aux outils de piratage de la NSA révélé

Des chercheurs israéliens ont découvert que des espions chinois avaient volé et déployé du code initialement développé par l’Agence nationale de sécurité américaine (NSA) pour soutenir leurs opérations de piratage.

Les outils de piratage de la NSA ont fait l’objet d’une fuite en ligne en 2017. Cependant, les cyberenquêteurs ont trouvé des preuves que le groupe de pirates informatiques APT31, soutenu par le régime communiste chinois, avait déployé un outil identique dès 2014. Cela suggère que les pirates basés en Chine ont eu un accès continuel aux meilleurs outils de cybersécurité nationale pendant des années.

Mars 2021 — Silk Typhoon

Un groupe de cyberespionnage associé au ministère chinois de la Sécurité d’État a volé les courriels et les mots de passe de plus de 30.000 organisations en exploitant des failles dans les serveurs Microsoft Exchange.

Ce groupe, baptisé Silk Typhoon par Microsoft, a travaillé en étroite collaboration avec le groupe chinois APT40, exploitant une faille dans le logiciel de Microsoft pour obtenir un accès complet aux courriels hébergés sur plus de 250.000 serveurs aux États-Unis.

Parmi les organisations les plus touchées par ce piratage figurent des sociétés pharmaceutiques américaines, des entreprises de défense et des groupes de réflexion.

Décembre 2021 — Piratage de Log4j

APT41 est repassé à l’action en exploitant une vulnérabilité jusqu’alors inconnue dans le logiciel de journalisation open-source Log4j, couramment utilisé. Le groupe a utilisé cette vulnérabilité pour pirater au moins six réseaux d’agences gouvernementales américaines non spécifiées sur une période de neuf mois.

La vulnérabilité a permis à APT41 de suivre les discussions et les clics des utilisateurs, ainsi que les clics des utilisateurs vers des sites extérieurs, ce qui a permis aux pirates de contrôler un serveur ciblé.

Les pirates ont ensuite utilisé les réseaux détournés pour extraire de la cryptomonnaie, créer des botnets (réseaux de bots informatiques, c’est-à-dire d’agents logiciels automatiques ou semi-automatiques interagissant avec des serveurs, ndlr), envoyer des spams et créer des portes dérobées pour de futures attaques de logiciels malveillants.

C’est la société chinoise Alibaba qui a découvert la faille de sécurité et l’a signalée en privé à Apache Software, le créateur du logiciel concerné. Le Parti communiste chinois a ensuite puni Alibaba en révoquant un accord de partage d’informations, la loi chinoise exigeant que les failles de sécurité soient signalées au régime.

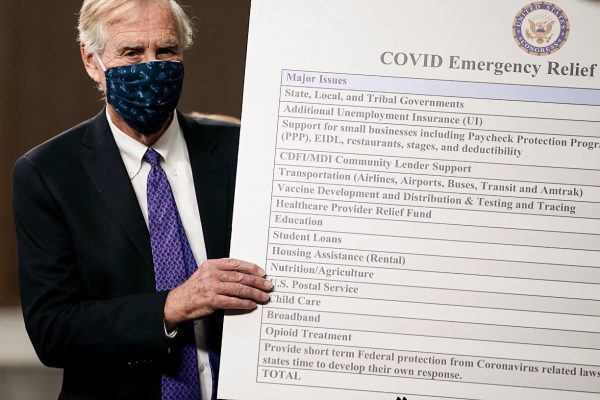

Décembre 2022 — Vol du fonds de secours Covid-19

APT41 a volé des millions de dollars de fonds d’aide Covid-19 destinés à aider les Américains touchés par les mesures de confinement du gouvernement, lors de la pandémie, en 2020.

Cette somme intègre un montant colossal – estimé à 280 milliards de dollars – d’aide relative au Covid-19 volée, illicitement interceptée par des pirates informatiques étrangers et des fraudeurs nationaux qui ont utilisé les numéros de sécurité sociale et les informations personnelles d’Américains décédés ou incarcérés pour réclamer illégalement des prestations.

À ce jour, le ministère américain de la Justice n’a réussi à récupérer qu’environ 1,5 milliard de dollars des fonds volés.

Mai 2023 — Antique Typhoon

Antique Typhoon, un groupe de pirates informatiques soutenu par l’État chinois, a falsifié des jetons d’authentification numérique pour accéder aux comptes de messagerie électronique de 25 organisations, dont de nombreuses agences gouvernementales américaines.

Les pirates ont pu obtenir les courriels de fonctionnaires, dont la secrétaire au commerce Gina Raimondo, et de membres du Congrès, dont le représentant Don Bacon. Les pirates ont utilisé l’accès permanent aux comptes de messagerie uniquement pour exfiltrer des données, ce qui suggère que leur objectif était principalement l’espionnage.

Août 2023 — HiatusRAT

Des pirates informatiques soutenus par la Chine ont commencé à cibler les systèmes d’approvisionnement militaire des États-Unis et de Taïwan, ainsi que les fabricants de semi-conducteurs et de produits chimiques.

Les pirates ont utilisé un outil d’accès à distance pour pénétrer dans le système utilisé pour coordonner les livraisons d’armes des États-Unis à Taïwan. Des rapports à l’international d’outils de reporting open-source suggèrent que l’objectif des pirates était d’obtenir des informations sur les futurs contrats de défense entre les deux pays.

Septembre 2023 — Attaque de routeurs par BlackTech

Le groupe de pirates informatiques BlackTech, soutenu par la Chine, a commencé à cibler les sièges de grandes entreprises dans l’ensemble des États-Unis. Le groupe semble concentrer ses attaques sur l’accès aux entreprises américaines et japonaises travaillant dans le secteur de la défense.

Les agences de renseignement américaines et alliées ont annoncé qu’après avoir pénétré dans les filiales internationales de grandes entreprises, BlackTech utilisait maintenant son accès pour s’introduire dans les réseaux de grandes entreprises aux États-Unis afin d’exfiltrer des données.

Janvier 2024 — Volt Typhoon

Les services de renseignement américains ont annoncé que Volt Typhoon, un groupe de pirates informatiques soutenu par l’État chinois, prépositionnait des logiciels malveillants dans des infrastructures essentielles sur l’ensemble du territoire des États-Unis, notamment dans les secteurs de l’eau, du gaz, de l’énergie, ferroviaire, de l’aviation et portuaire.

Contrairement à la plupart des autres activités de piratage chinoises axées sur l’espionnage ou le vol de propriété intellectuelle, Volt Typhoon cherchait à positionner des logiciels malveillants dans les infrastructures américaines afin de les saboter en cas de conflit entre les deux pays. Un tel sabotage entraînerait des pertes massives parmi les citoyens américains.

Les services de renseignement américains ont déclaré avoir supprimé le logiciel malveillant Volt Typhoon de milliers de systèmes, mais qu’il restait intégré dans certaines infrastructures privées et qu’il était présent depuis au moins 2021.

Novembre 2024 — Salt Typhoon

Les agences de renseignement américaines ont reconnu que Salt Typhoon, un groupe de pirates informatiques soutenu par l’État chinois, a compromis l’infrastructure utilisée par huit grandes entreprises de télécommunications, dont AT&T, CenturyLink et Verizon.

Salt Typhoon semble avoir accédé à l’infrastructure dorsale utilisée par le gouvernement américain pour ses propres écoutes téléphoniques, ce qui lui a permis d’accéder à la quasi-totalité des appels et des SMS passés sur les réseaux concernés.

Malgré cet accès étendu, les pirates basés en Chine semblent avoir utilisé cet accès persistant pour cibler des personnalités de premier plan, notamment le président élu Donald Trump et le vice-président élu JD Vance.

Les représentants du Congrès ont décrit ce piratage, qui a probablement commencé en 2022, comme l’une des brèches les plus importantes de l’histoire. On ne sait pas encore comment Salt Typhoon sera expulsé de l’infrastructure. Le groupe a conservé l’accès aux télécommunications américaines jusqu’à la fin du mois de décembre.

Janvier 2025 — Piratage du département du Trésor américain

Le Département du Trésor a révélé que des pirates informatiques soutenus par l’État chinois avaient pénétré dans les réseaux du ministère, accédant aux serveurs d’un bureau chargé de l’administration des sanctions internationales.

Les pirates ont également accédé aux réseaux en compromettant le fournisseur de services de cybersécurité BeyondTrust, ont volé un nombre encore inconnu de documents non classifiés et ont ciblé les comptes de la secrétaire d’État au Trésor Janet Yellen.

Comment pouvez-vous nous aider à vous tenir informés ?

Epoch Times est un média libre et indépendant, ne recevant aucune aide publique et n’appartenant à aucun parti politique ou groupe financier. Depuis notre création, nous faisons face à des attaques déloyales pour faire taire nos informations portant notamment sur les questions de droits de l'homme en Chine. C'est pourquoi, nous comptons sur votre soutien pour défendre notre journalisme indépendant et pour continuer, grâce à vous, à faire connaître la vérité.